Metasploit 是用來進行滲透測試的工具,它能幫助使用者發現系統漏洞、執行攻擊,並測試安全性。

透過這個工具,使用者可以使用或自訂漏洞利用程式來進行攻擊模擬,測試系統的防禦能力。

接下來,我們來談談 Metasploit 有的基本資料 ~

它允許使用者編寫、測試和執行漏洞利用程式碼。

它提供的模組是經過實際測試和整合的漏洞概念驗證,便於滲透測試人員快速存取多種攻擊向量。

Msfconsole 是 Metasploit Framework 中最常用的介面,允許使用者從一個集中的控制台訪問框架中的所有功能。

這個介面擁有完整的指令補全、支持執行外部命令,是最穩定且功能最多的 MSF 介面。

Metasploit 的模組、插件、腳本和工具是滲透測試中關鍵的組成部分,讓使用者能夠靈活地執行各種安全測試和攻擊。以下是對這些內容的簡單介紹:

Metasploit 的模組分為多個類別,分別存放在不同的資料夾中,這些模組提供了不同功能的攻擊向量。

它們位於 /usr/share/metasploit-framework/modules,這些 modules 包括幾種,筆者舉個例子:

等等...

插件擴展了 msfconsole 的功能,能夠手動或自動加載,增強自動化和測試的靈活性。

這些插件存放在 /usr/share/metasploit-framework/plugins。

Metasploit 的腳本目錄包含各種用於後滲透階段的功能性腳本。這些腳本增強了 Meterpreter 的功能,並包含其他有用的資源。

Script 位於 /usr/share/metasploit-framework/scripts,包括:

提供了多種命令列工具,這些工具能夠直接從 msfconsole 中調用,位於 /usr/share/metasploit-framework/tools。

這些工具可以用來進行密碼破解、記憶體轉儲、硬體相關測試和漏洞偵測。主要包含以下工具:

基本上,如果你是使用 Kali Linux 之類的環境,預設會安裝 Metasploit ~

所以,只需要在終端機打上以下指令:

msfconsole

在尾端看到 msf > 其實就表示有開啟成功了

讀者可以輸入以下指令進行安裝~

sudo apt update && sudo apt install metasploit-framework

其他作業系統可以參考: https://docs.metasploit.com/docs/using-metasploit/getting-started/nightly-installers.html

在進行任何攻擊操作之前,首先需要對目標進行詳細的「枚舉(Enumeration)」。

這包括對目標的 IP 地址進行掃描,確認公開服務的類型(例如 HTTP 伺服器、FTP 伺服器或 SQL 資料庫等),並識別每個服務的版本。

這邊讀者可以想一下,切入點通常會是在哪?

是不是就是那老舊未修補bug一堆的舊版軟體或已知漏洞們呢?

接著,我們來看看使用步驟吧!

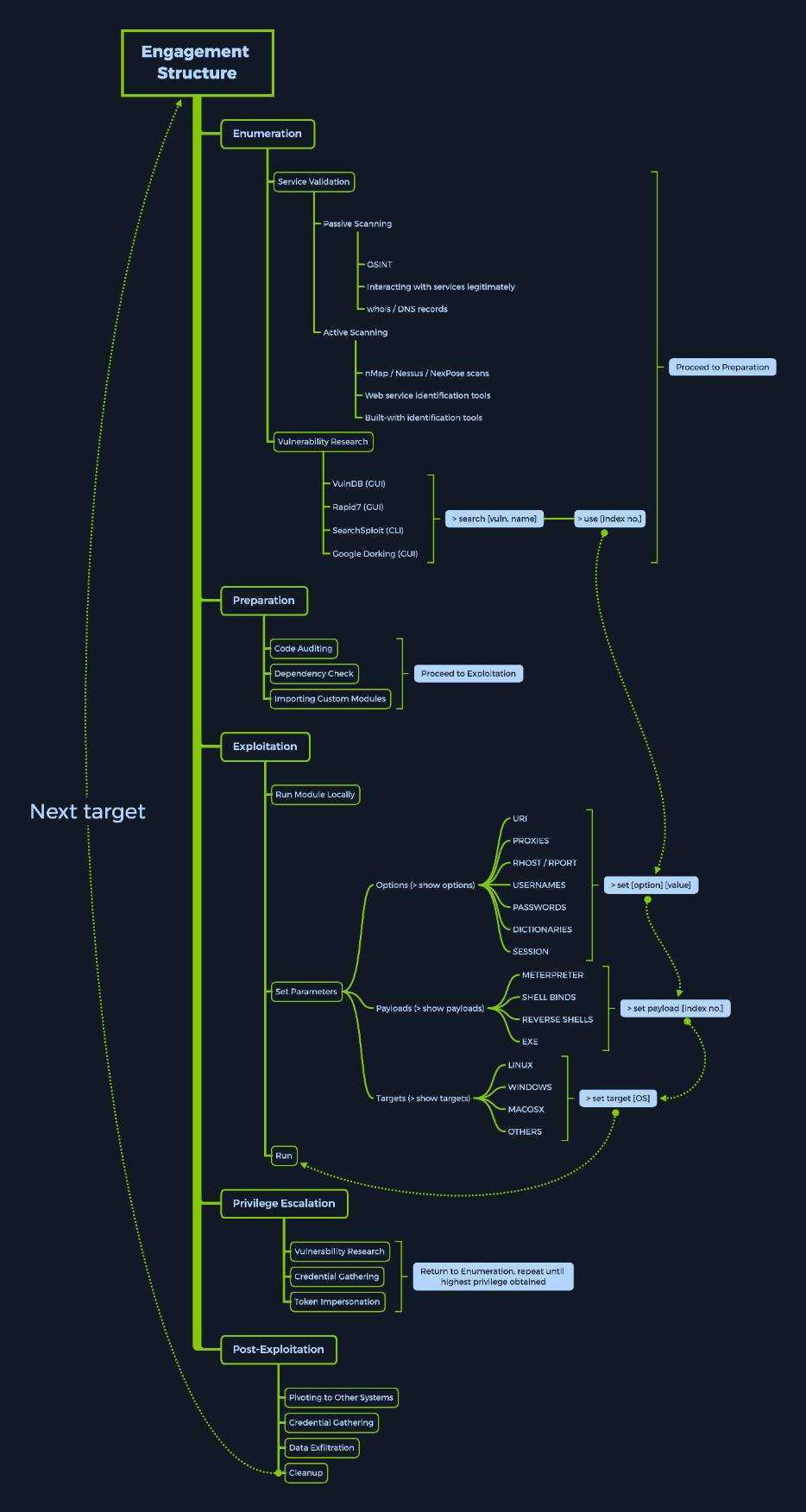

Enumeration):識別目標服務和漏洞。Preparation):為攻擊做準備,包括更新模組。Exploitation):使用已識別的漏洞攻擊目標。Privilege Escalation):在系統內獲得更高的權限。Post-Exploitation):進一步在系統內活動,如數據提取。

(圖片來源: https://academy.hackthebox.com/)

這邊附上使用步驟的心智圖,我覺得做得滿好的~

今天稍微介紹了一下 Metasploit ~

有興趣的讀者可以稍微下載來看一下!

雖然說每次寫這些都覺得自己爛爛的,但是正視自己的不足才是成長的開始~

下一篇筆者會根據所學繼續介紹~

https://academy.hackthebox.com/